Σώζοντα ΛΕΒΕΝΤΟΠΟΥΛΟΥ, MSc, PhDc / CISSP, CASP+, CEH, ISO 27k LA, SEC+, NET+

Σώζοντα ΛΕΒΕΝΤΟΠΟΥΛΟΥ, MSc, PhDc / CISSP, CASP+, CEH, ISO 27k LA, SEC+, NET+

Εδώ και δύο ημέρες (σ.σ. από εχθές 29 Μαΐου 2023) η χώρα μας εισήλθε σε μια «κατηγορία» χωρών οι οποίες μοιράζονται ένα κοινό χαρακτηριστικό. Όλες, έχουν δεχθεί κάποιας μορφής κυβερνο-επίθεση (cyber-attack) σε πληροφοριακό σύστημα το οποίο υποστηρίζει τη λειτουργία κάποιου

δημόσιου αγαθού, όπως –στην προκειμένη περίπτωση– το πληροφοριακό σύστημα που υποστηρίζει την «τράπεζα θεμάτων» ή το Εθνικό Δίκτυο Υποδομών Τεχνολογίας και Έρευνας (ΕΔΥΤΕ ΑΕ) (grnet.gr). Υπό προϋποθέσεις, αυτή η επίθεση θα μπορούσε να θεωρηθεί και ως «επιτυχία» καθώς υποδηλώνει το βαθμό ψηφιοποίησης (digitalization) που έχει επιτευχθεί! Τα πράγματα όμως δεν είναι καθόλου ρόδινα. Χωρίς και να είναι απαραίτητα μαύρα, εάν θεωρήσουμε το δυσάρεστο αυτό γεγονός ως ευκαιρία για τη συνειδητοποίηση της έκτασης του κινδύνου και την ανάγκη προτεραιοποίησης και οργανωμένης αντιμετώπισής του…Τι έχει συμβεί; Ήδη από την 29η Μαΐου 2023, παρατηρήθηκαν προβλήματα διαθεσιμότητας της Τράπεζας Θεμάτων, μιας υπηρεσίας η οποία υποστηρίζει μια σειρά από υπηρεσίες, μεταξύ αυτών, και την αποστολή των θεμάτων προς τα εξεταστικά κέντρα όλης της χώρας. Οι παλαιότεροι θα θυμούνται ότι αυτή η διαδικασία γινόταν μέσω –ειδικού τύπου– συσκευών τηλεομοιοτυπίας (fax) και ήταν εξαιρετικά χρονοβόρα, ενώ και η ποιότητα της εκτύπωσης ήταν ιδιαίτερα χαμηλή. Η Τράπεζα Θεμάτων διαθέτει μια βάση δεδομένων η οποία περιέχει πάνω από 20.000 θέματα για όλα τα μαθήματα, από τα οποία γίνεται η επιλογή των μισών κάθε ενδοσχολικής εξέτασης.

Σημειώνεται, ότι η συγκεκριμένη κυβερνοεπίθεση, δεν αφορά στη διεξαγωγή των Πανελληνίων εξετάσεων, αλλά την επηρεάζει, καθώς η διεξαγωγή των ενδοσχολικών και απολυτήριων εξετάσεων διενεργήθηκε με περιορισμούς ή δεν διενεργήθηκε καθόλου. Ως βασική αιτία, θεωρείτε μια εκτενής και εκτεταμένη hyper-volumetric Distributed Denial of Service επίθεση, η οποία επηρέασε τη διαθεσιμότητα (Availability) του σχετικού συστήματος. Σημειώνεται, ότι οι βασικοί πυλώνες οι οποίοι προστατεύονται στα πλαίσια του cyber/information security, είναι η Εμπιστευτικότητα / Confidentiality, η Ακεραιότητα / Integrity και τέλος η Διαθεσιμότητα / Availability (γνωστοί και ως CIA!).

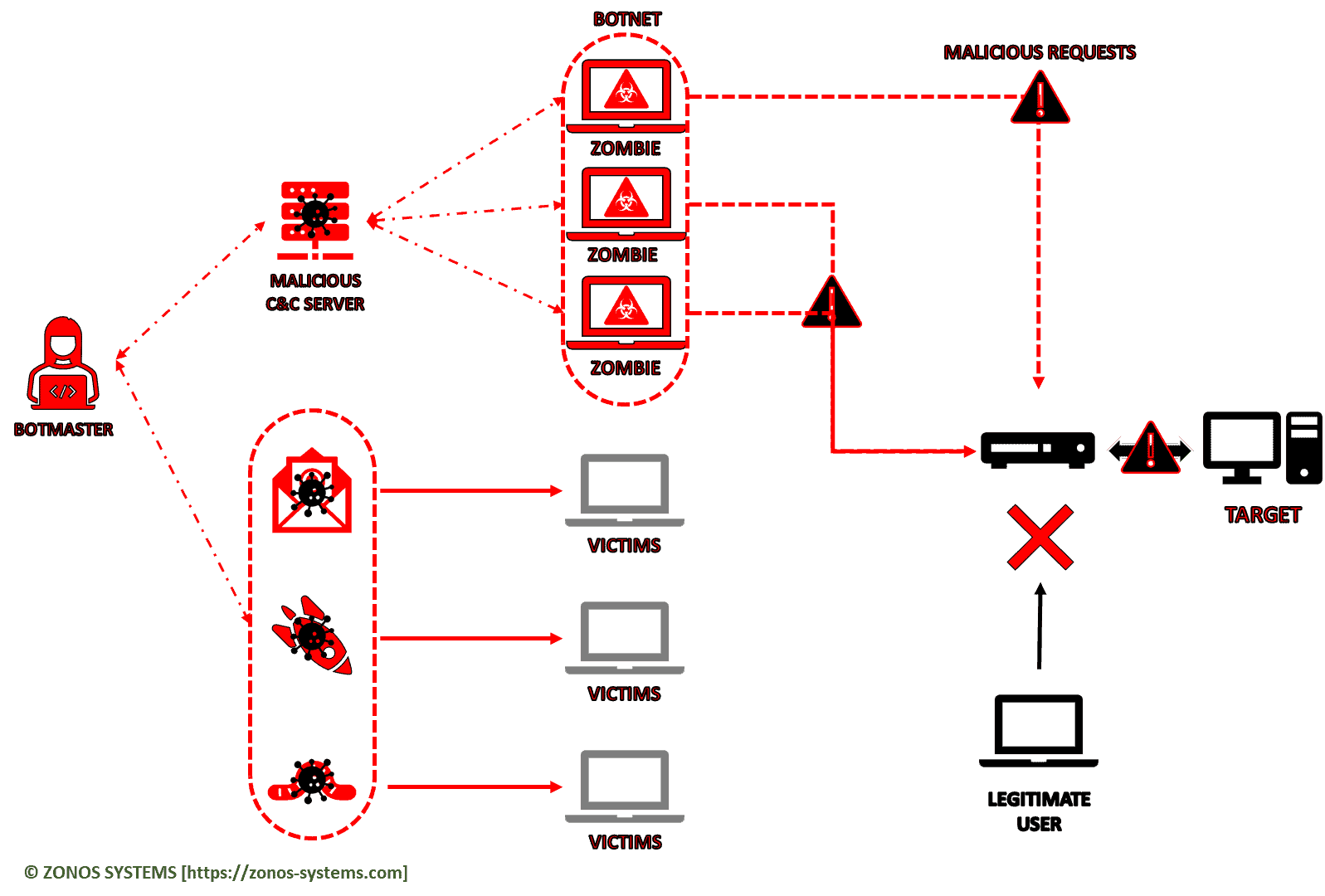

Τι είναι όμως μια DDoS επίθεση; Η συγκεκριμένη κυβερνο-επίθεση χαρακτηρίζεται ως μια επίθεση DDoS ή αλλιώς Distributed Denial of Service (δυστυχώς κάθε προσπάθεια μετάφρασης στα ελληνικά δεν αποδίδει ακριβώς το σχετικό όρο). Μια επίθεση τύπου DDoS είναι μια κακόβουλη ενέργεια η οποία έχει σαν σκοπό να αποδιοργανώσει ή να αναστατώσει την τυπική κίνηση προς/από ένα υπολογιστικό σύστημα, δίκτυο ή server.

Είναι μια σχετικά “απλή” επίθεση (αν και εξεζητημένοι τρόποι εκτέλεσης αρχίζουν να κάνουν την εμφάνισή τους) καθώς το μόνο που απαιτείται είναι ένας μεγάλος αριθμός (εξ’ ου και το distributed) από “μολυσμένα” υπολογιστικά συστήματα (Η/Υ, server, ακόμα και συσκευές IoT) “βομβαρδίζουν” τον στόχο με φαινομενικά νόμιμα/θεμιτά αιτήματα, τα οποία ξεπερνούν κατά πολύ τη δυνατότητα του συστήματος να τα διεκπεραιώσει, με αποτέλεσμα το τελευταίο να γίνεται αργό στην απόκρισή του, ή να μη λειτουργεί καθόλου.

Για να εκτελεστεί μια τέτοια επίθεση απαιτείται ένας μεγάλος αριθμός “μολυσμένων” συστημάτων, γνωστών και ως bots ή zombies. Ο χαρακτηρισμός δεν θα μπορούσε να είναι πιο ακριβής, καθώς μέσω διάφορων τεχνικών, τα υπολογιστικά αυτά συστήματα δεν ανταποκρίνονται στις εντολές του χρήστη,

αλλά μιας κακόβουλης τρίτης οντότητας. Συνήθως δε, τα αιτήματα αυτά

είναι θεμιτά (καλεί κάποιος τη σελίδα/υπηρεσία, ή απλά εκτελεί έναν

έλεγχο διαθεσιμότητας μέσω της εντολής ping) ενώ και οι διευθύνσεις IP

από τις οποίες προέρχονται τα αιτήματα είναι επίσης νόμιμες, κάτι που κάνει εξαιρετικά δύσκολο τον διαχωρισμό της κίνησης σε νόμιμη και κακόβουλη. Το παρακάτω info graphic περιγράφει τον τρόπο λειτουργίας ενός botnet.

Γιατί πετυχαίνει μια DDoS επίθεση; Ουσιαστικά η συγκεκριμένη επίθεση εκμεταλλεύεται μια βασική και συνειδητή επιλογή (η οποία δεν παρατηρείται μόνο στα υπολογιστικά συστήματα). Συνήθως όταν σχεδιάζεται ένα σύστημα το οποίο θα πρέπει να διαχειριστεί κίνηση (οποιασδήποτε μορφής) αυτό για λόγους κόστους δεν σχεδιάζεται για τη μέγιστη δυνατή, αλλά για το πιο σύνηθες σενάριο.

Για παράδειγμα, δεν θα ήταν λογικό να φτιαχτεί μια υποδομή που

υποστηρίζει τηλεφωνικές κλήσεις, λαμβάνοντας υπόψη το σενάριο όλοι οι

συνδρομητές να μιλούν με όλους τους υπόλοιπους. Παλαιότερα ήταν σύνηθες

σε περιόδους σημαντικών εορτών (πχ. Χριστούγεννα) να μην είναι δυνατή η τηλεφωνική επικοινωνία ή αυτή να γίνεται με περιορισμούς.

Σήμερα, η σχετική τεχνολογία επιτρέπει την αύξηση της διαθεσιμότητας του συστήματος, με λογικό κόστος, χωρίς όμως να είναι δυνατή η κάλυψη όλων των σεναρίων λειτουργίας. Στο συγκεκριμένο παράδειγμα ο αριθμός των Λυκείων είναι 1900 –σε όλη την επικράτεια– και το σύστημα δέχθηκε περίπου 280.000 αιτήματα ανά δευτερόλεπτο (requests per second – rps)! Την κατάσταση περιέπλεξε περαιτέρω και η αντίδραση των ίδιων των χρηστών, οι οποίοι – στην προσπάθειά τους να αποκτήσουν πρόσβαση στην εφαρμογή – έδρασαν ουσιαστικά σαν “άτυποι” επιτιθέμενοι!

Εφόσον κάποιος κακόβουλος χρήστης (malicious user/attacker) έχει πρόσβαση σε ένα μεγάλο δίκτυο “μολυσμένων” συστημάτων (για την ακρίβεια, ο κακόβουλος χρήστης μπορεί είτε να “δημιουργήσει” μόνος του το σχετικό δίκτυο/botnet, ή να το νοικιάσει!) η εκτέλεση μιας DDoS επίθεσης είναι σχετικά εύκολη, ενώ και η αντιμετώπισή της δεν είναι και απόλυτα ξεκάθαρη. Η μεγαλύτερη σε όγκο αιτημάτων επίθεση παρατηρήθηκε (και αντιμετωπίστηκε από την Cloudflare) μόλις τον Φεβρουάριο του 2023! Ο συνολικός αριθμός – ρεκόρ των αιτημάτων ανήλθε σε 71 εκατομμύρια αιτήματα το δευτερόλεπτο! Είναι χαρακτηριστικό δε, ότι η αναβάθμιση των δικτύων internet έδωσε τη δυνατότητα στους κακόβουλους χρήστες να χρησιμοποιούν προς όφελός τους τις σχετικές δυνατότητες.

Ήδη παρατηρείται αύξηση κατά 67% ανά τετράμηνο σε volumetric – attacks οι οποίες ξεπερνούν τα 100 Gbps, ενώ και η διάρκεια των επιθέσεων φαίνεται ότι αυξάνεται. Οι επιθέσεις μπορεί να κατευθύνονται εναντίον χωρών (είναι χαρακτηριστική η επίθεση ενάντια των κυβερνητικών και άλλων οργανισμών της Εσθονίας το 2007, μια κατάσταση που έκτοτε περιγράφεται ως “Web War I”), μεγάλων οργανισμών και επιχειρήσεων (όπως η Google και η Amazon Web Services, οι οποίες δέχθηκαν το 2020 επιθέσεις DDoS – αν και διαφορετικές στον τρόπο με τον οποίο εκδηλώθηκαν τα κακόβουλα αιτήματα) ή ακόμα και μικρών οργανισμών/επιχειρήσεων, αλλά και δημοσίων ή δημοσίου συμφέροντος υπολογιστικών συστημάτων και υποδομών.

Η πανδημία COVID-19 αποδεικνύεται ως “game changer“, καθώς έφερε στο προσκήνιο νέες απαιτήσεις… Μία από αυτές είναι ότι προώθησε επιτακτικά την ανάγκη ψηφιοποίησης ενός μεγάλου αριθμού υπηρεσιών και παροχών, όχι μόνο στην Ελλάδα, αλλά σε όλο των κόσμο. Λόγω του επείγοντος, η εισαγωγή αυτών των τεχνολογιών έγινε γρηγορότερα από τη δυνατότητα των οργανισμών/υπηρεσιών να τις αφομοιώσουν και να τις εντάξουν στο DNA και στη νοοτροπία τους. Επιπρόσθετα, δημιούργησαν ένα εντελώς διαφορετικό πεδίο αντιπαράθεσης και εγκληματικής δραστηριότητας, το οποίο μόλις τώρα γίνεται ευρέως αντιληπτό.

Η χώρα μας – όσο και αν αυτό φαίνεται περίεργο – έχει μια στέρεη βάση και υπόβαθρο, όχι μόνο στην αντιμετώπιση κυβερνοεπιθέσεων, αλλά και στο να οδηγήσει τις σχετικές εξελίξεις. Δεν είναι τυχαίο ότι η Ελλάδα ήταν μια από τις πρώτες χώρες του ΝΑΤΟ που ίδρυσαν εξειδικευμένη στρατιωτική διεύθυνση κυβερνοπολέμου, είναι έδρα του Ευρωπαϊκού Οργανισμού για την Ασφάλεια Δικτύων και Πληροφοριών (ENISA – European Union Agency for Cybersecurity), ενώ η διασύνδεση μεταξύ της ακαδημαϊκής κοινότητας, των επιχειρήσεων και των κρατικών υποδομών είναι μακράν η πλέον συμπαγής.

Φυσικά και η παρούσα κυβερνοεπίθεση κατέδειξε και κάποιες διαπιστώσεις. Μια από αυτές είναι ότι πλέον η Ελλάδα αποτελεί πλέον “στόχο” είτε τρίτων χωρών είτε κυβερνο-εγκληματιών, χωρίς οι διαχωριστικές γραμμές μεταξύ των δύο να είναι πάντα ξεκάθαρες. Υπό αυτό το πρίσμα, η σημασία της κυβερνοασφάλειας θα πρέπει να γίνει αντιληπτή από όλους (συμπεριλαμβανομένων και των απλών πολιτών, αλλά και των επιχειρήσεων κάθε μεγέθους και κάθε μορφής), ενώ θα πρέπει να αναθεωρηθεί και η προτεραιοποίηση των σχετικών δράσεων και πρωτοβουλιών.

Μεταξύ άλλων πρέπει να γίνει κατανοητό ότι η απόδοση/attribution των ενεργειών στους πραγματικούς εκτελεστές είναι μια εξαιρετικά δύσκολη -έως απίθανη- διαδικασία στον κυβερνοχώρο (cyberspace).

Είναι χαρακτηριστικό το παράδειγμα της κυβερνοεπίθεσης κατά τη

διεξαγωγή των Χειμερινών Ολυμπιακών αγώνων του 2018 στη Σεούλ της Ν.

Κορέας (επίσημα: Δημοκρατία της Κορέας), όπου –ακόμα και σήμερα– κανείς δεν είναι σίγουρος για τους “δημιουργούς” του κακόβουλου λογισμικού με την ονομασία Olympic Destroyer, όχι λόγο τεχνικών δυσκολιών, αλλά γιατί ο δημιουργός (ή οι δημιουργοί) “φύτεψαν” αληθοφανή αλλά ψευδή στοιχεία ώστε να παρεμποδίσουν τις σχετικές προσπάθειες.

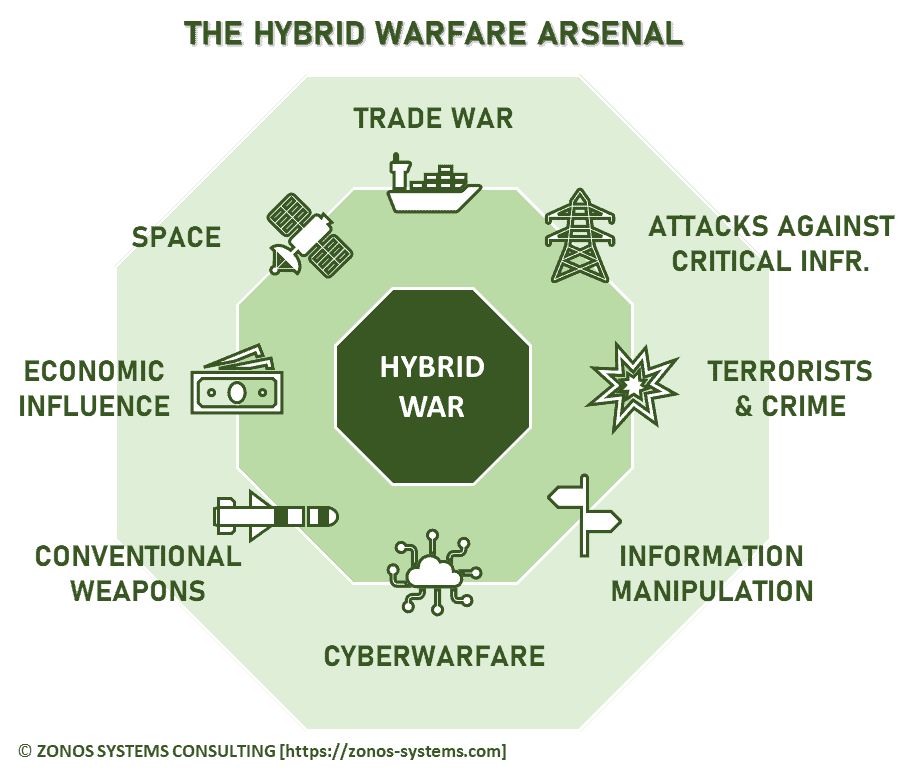

Ένα ακόμα στοιχείο που πρέπει να αξιολογηθεί, είναι ο χρόνος εκδήλωσης της επίθεσης αλλά και ο στόχος της. Είναι πλέον φανερό ότι έχουμε εισέλθει σε μια εποχή όπου η πληροφορία θα χρησιμοποιηθεί ως όπλο στα χέρια ικανών και κακόβουλων δρώντων. Ο όρος hybrid warfare προτάθηκε από τον Frank Hoffman το 2007 [η σχετική μελέτη είναι διαθέσιμη εδώ: https://www.potomacinstitute.org/images/stories/publications/potomac_hybridwar_0108.pdf

και αξίζει να διαβαστεί]. Αν και δεν είναι καθολικά αποδεκτός, ούτε

περιγράφει κάτι πρωτόγνωρο, περιγράφει και αντανακλά τη σημερινή

πραγματικότητα.

Στο μέλλον, επιχειρήσεις οι οποίες θα στοχεύουν στο μυαλό και στο συναίσθημα των πολιτών (και όχι στη σάρκα) θα αποτελούν τον κανόνα και όχι την εξαίρεση! Η αντιμετώπιση τέτοιων επιχειρήσεων και των τέτοιων απειλών (hybrid threats) θα απαιτήσει μια καθολική προσπάθεια και μια αλλαγή στη νοοτροπία. Ως ZONOS SYSTEMS (μέσω και της συνεργασίας με το DP) θεωρούμε, ότι είναι απαραίτητη μια ολιστική προσπάθεια αντιμετώπισης και προετοιμασίας του προβλήματος της κυβερνοασφάλειας, η οποία θα δίνει βαρύτητα και προτεραιότητα στον ανθρώπινο παράγοντα, καθώς αυτός πλέον αποτελεί το στόχο και την αποστολή των κακόβουλων οντοτήτων αλλά ενεργειών.

Πηγή: defence-point.gr

πηγή: id-ont.org

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου

Γράψτε το σχόλιό σας